Asal kata Segitiga Bermuda, seperti yang

kita sebut hari ini, diciptakan oleh penulis Vincent Gaddis pada tahun

1964 ketika ia menulis sebuah cerita sampul untuk majalah Argosy

tentang menghilangnya Penerbangan 19 secara misterius. Juga dikenal

sebagai 'Segitiga Setan' atau 'Pulau Setan',

Menurut banyak ilmuwan hari ini, bagaimanapun batas-batas misteri itu didefinisikan antara fantasi dan fiksi. Segitiga Bermuda sangat dikenal sebagai tempat dimana kapal-kapal dan pesawat telah menghilang secara lebih misterius , tapi mengapa?

Menurut banyak ilmuwan hari ini, bagaimanapun batas-batas misteri itu didefinisikan antara fantasi dan fiksi. Segitiga Bermuda sangat dikenal sebagai tempat dimana kapal-kapal dan pesawat telah menghilang secara lebih misterius , tapi mengapa?

Berikut adalah sepuluh alasan yang banyak diyakini orang tentang Segitiga Bermuda dengan reputasi sebagai pusat cerita misteri, seperti tentang penculikan mahluk asing, kapal hantu, monster laut, portal waktu, dan kegilaan serta kekacauan lainnya.

10. Sisa teknologi dari kota Atlantis yang hilang

Dari berbagai klaim tentang Segitiga Bermuda, salah satu dugaan adalah bahwa tempat itu adalah lokasi kota Atlantis yang hilang. Edgar Cayce meramalkan bahwa pada tahun 1968 arkeolog akan menemukan pintu masuk ke kota Atlantis tenggelam di dekat Bimini di Segitiga Bermuda.

Pada saat itu batu yang membentuk dinding ditemukan terbenam secara disengaja di sebuah pulau di Bahama dan banyak yang beranggapan ini adalah bukti dari kota Atlantis yang hilang.

Menurut legenda, kota Atlantis mempunyai pembangkit energi dari kristal dimana sampai hari ini masih mengirimkan gelombang energi, karena lokasi kristal yang terkubur di bawah laut yang menyebabkan kapal dan pesawat akan terganggu pada peralatan navigasinya.

Teori konspirasi hari ini juga berspekulasi tentang sebuah pangkalan militer di bawah air yang dikenal sebagai Underwater Area 51, salah satu alasan untuk misteri di Segitiga Bermuda.

9. Mesin Waktu

Teori ini masuk di nomor 9 karena kurangnya bukti yang serius. Beberapa laporan mengatakan bahwa sebanyak 1.000 jiwa telah hilang dalam 500 tahun terakhir dan bahwa lebih dari 50 kapal dan 20 pesawat telah hilang dalam 1 abad terakhir.

Angkatan Laut AS dan Coast Guard mengatakan ada bukti kegiatan yang tidak biasa di daerah tersebut. Lalu apakah ada hubungannya dengan perjalanan waktu?

Dugaan ini masih luas beredar di kalangan masyarakat dunia. Namun, ada yang berpikir Segitiga Bermuda memiliki 'lubang biru' dianggap sisa-sisa lubang cacing dimana alien lintas dimensi melakukan perjalanan ke Bumi.

8. Penculikan Oleh Alien

Teori Penculikan Alien di segitiga bermuda ada di nomor 8 karena teori itu begitu populer namun sepertinya tidak mungkin. Kecelakaan 'misterius' di daerah itu meningkat pada tahun 1967 dengan press release oleh National Geographic Society merinci fenomena aneh di dalam dan sekitar Segitiga.

Tentu saja penculikan alien bukan dugaan, tapi orang-orang segera mulai mengisi kekosongan dengan penjelasan seperti alien mengganggu peralatan navigasi untuk menculik orang.

Kabut psikedelik tahun enam puluhan mulai diangkat sebagai isu saat orang-orang pindah ke 70-an, tetapi gagasan alien berlanjut lama setelah tahun 60-an menjadi memori transendental.

Sebuah pencarian besar di darat dan laut dilakukan untuk menemukan 5 torpedo bomber Angkatan Laut yang menghilang saat melakukan penerbangan rutin serta pesawat penyelamat yang hilang setelah dikirim untuk mencari kru yang hilang.

Penerbangan 19 terdiri dari 13 awak, dan sampai sekarang korban dan puing-puing pesawat tidak pernah diketemukan, termasuk pesawat penyelamat yang terdiri dari 14 orang lainnya yang bermaksud menjadi tim pencari.

7. Serangan yang disengaja untuk menghancurkan

Jauh lebih masuk akal, meski jauh lebih tragis, adalah serangan yang disengaja untuk penghancuran..

Meskipun dalam penerbangan 19 tadi, tidak ada bukti untuk dugaan bahwa pesawat hilang karena serangan yang disengaja, banyak yang percaya ini adalah alasan bagi banyak pesawat dan kapal hilang lainnya di daerah Segitiga Bermuda.

Tindakan penghancuran sengaja mencakup tindakan perang dan pembajakan. Catatan dalam file musuh selama Perang Dunia telah mendokumentasikan banyak kerugian, dan orang-orang yang tidak tercatat, banyak yang diasumsikan telah tenggelam oleh salah satu perampok permukaan atau kapal selam.

Pembajakan oleh Bajak laut, perompak, atau bahkan penyelundup obat bius. Sampai hari ini banyak catatan peristiwa tentang hilangnya kapal karena pembajakan di laut terbuka meskipun Kapten Blackbeard si bajak laut legendaris itu sudah lama tiada

6. Gas Metan

Salah satu Penjelasan tentang segitiga bermuda sebagai laut pemangsa misterius adalah Gas Metan. Teori ini telah difokuskan pada kehadiran bidang besar gas alami yang disebut metana.

Percobaan laboratorium telah membuktikan bahwa gelembung metana memang bisa menenggelamkan kapal dengan mengurangi kepadatan dari air dengan puing-puing dasar laut dan busa yang sangat mungkin untuk naik ke permukaan untuk kemudian dengan cepat menggulingkan kapal.

Teori ni memiliki bukti tambahan dengan peristiwa letusan 'gunung lumpur' yang dapat menghasilkan air berbusa yang tidak lagi mampu memberikan daya apung yang memadai untuk kapal, menyebabkan mereka tenggelam sangat cepat tanpa peringatan.

Telah diketahui dari percobaan bahwa gas metana juga dapat mempengaruhi pesawat serta kapal. Publikasi oleh USGS menjelaskan tentang persediaan besar hidrat bawah laut di seluruh dunia.

Tetapi menurut dokumen lainnya, tidak ada rilis besar gas yang diyakini telah terjadi di Segitiga Bermuda selama 15.000 tahun terakhir.

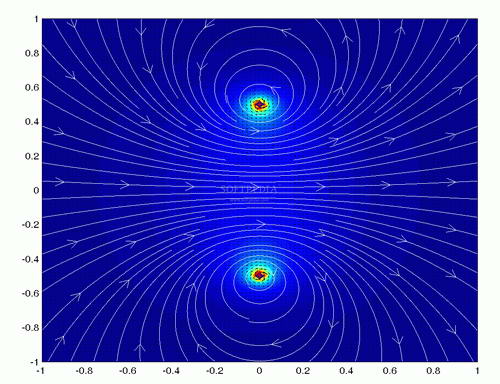

5. Medan Magnet

Kecelakaan aneh di Segitiga Bermuda telah dikaitkan dengan bukti masalah kompas dan navigasi, membuat bidang geomagnetik sebagai kasus nyata, dan teori masuk akal untuk penghilangan yang terjadi di Bermuda.

Masalah dengan peralatan magnetik dari medan geomagnetik adalah 5 dari sepuluh alasan utama Segitiga Bermuda menjadi begitu membingungkan.

Banyak teori bahwa ada anomali magnetik di daerah tersebut dan bahwa wilayah ini termasuk salah satu dari hanya dua tempat di bumi di mana kutub utara dan magnet utara membujur yang dapat menhasilkan bervariasi hasil pada peralatan navigasi.

Dalam kaitannya dengan teori 'kabut elektronik' oleh Rob MacGregor dan Bruce Gernon, badai elektromagnetik yang kuat dari dalam bumi menembus ke permukaan dan datang ke atmosfir, lalu meninggalkan kabut di belakangnya.

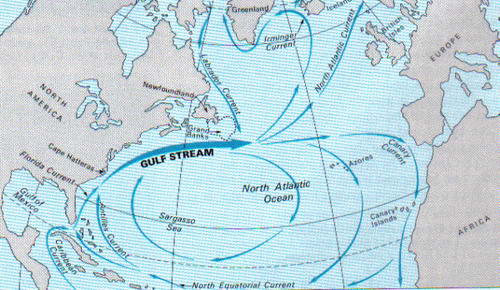

4. Variasi Arus Teluk

Arus Teluk hampir seperti sebuah sungai dalam laut yang berasal dari Teluk Meksiko dan mengalir melalui Selat Florida ke Atlantik Utara.

Ini mencakup 40 sampai 50 mil luas wilayah dan dapat membawa puing-puing hingga kecepatan permukaan 5,6 mil per jam untuk 2-4 simpul arus dan hal ini tergantung pada pola cuaca.

Arus Teluk dapat dengan mudah memindahkan pesawat atau kapal tentunya, dan selanjutnya, Segitiga Bermuda termasuk sebagai beberapa palung laut terdalam di dunia, yang terdalam mendekati hampir 10.000 meter di bawah laut.

Kapal tetap sangat mungkin ditelan oleh laut ke parit jika tidak oleh arus. Tanpa diduga gelombang tinggi juga telah dilaporkan hingga delapan puluh meter di luar Arus Teluk, menambah sulitnya mencari kapal dan pesawat hilang di laut

3. Gelombang dan Perubahan Cuaca yang Cepat

Badai Karibia Atlantik menghasilkan cuaca tak terduga dan pusaran air dalam area Segitiga Bermuda menjadi salah satu penyebab terbesar misteri lenyapnya kapal dan pesawat di Segitiga Bermuda.

Menurut Norman Hooke yang bekerja untuk Lloyd's Maritime Information Services di London, "Semua kecelakaan hanya akibat cuaca yang buruk."

Badai destruktif di daerah tersebut terdokumentasi dengan baik begitu juga dengan gelombang besar yang tiba-tiba menenggelamkan kapal. Penelitian satelit terbaru telah membuktikan satu gelombang tunggal mencapai setinggi 80 kaki atau lebih tinggi di daerah laut terbuka.

2. Human Error

Disorientasi spasial dan kebingungan sensorik, jarang dilakukan pilot tetapi menjadi alasan yang nyata untuk kecelakaan pesawat terbang (87 % disebabkan human eror). Juga fakta bahwa Segitiga Bermuda menjadi daerah yang ramai lalu lintasnya, daripada di daerah lain, menyebabkan kecelakaan lebih banya terjadi.

Kesalahan manusia kemungkinan besar nomor satu yang menjadi penyebab kematian di bermuda tapi ada sesuatu yang lebih besar yang mungkin yang menjadi penyebab dari segala spekulasi.

1. Mitos dan Ramalan

Satu-satunya penjelasan adalah tidak ada penjelasan, Segitiga Bermuda didasarkan pada takhayul oleh imajinasi manusia abad ke-20 menjadi kecenderungan banyak orang condong percaya pada misteri di segitiga bermuda

Sebagai contoh kita akan mengambil klaim tua tentang dongeng pelaut, legenda dan bahkan catatan oleh Christopher Columbus pada daerah tersebut memiliki, "Lampu aneh yang menari-nari di cakrawala, api di langit dan kompas aneh," dan tambahan-tambahan lainnya yang memperindah dan menambah misteri.

Hari ini diyakini bahwa apa yang Columbus amati sebagai api yang menari-nari ternyata adalah ulah suku primitive Taino yang sedang memasak / menyalakan api di atas kano mereka di dekat pantai.

Pembacaan kompas yang kacau karena adanya salah perhitungan dari gerakan bintang tertentu, dan api di langit itu sebenarnya adalah meteor jatuh ke bumi yang mudah dilihat saat di laut.

Menurut Kamus skeptis, banyak bencana yang diklaim telah terjadi di daerah itu sebenarnya tidak terjadi di Segitiga Bermuda dan misteri sebenarnya adalah mengapa segitiga Bermuda bisa dianggap sebagai Laut yang misterius.

Hari ini meskipun daya pikat misteri di segitiga bermuda telah terungkap dan dipatahkan oleh banyak penjelasan ilmiah oleh peneliti dan ilmuwan yang kredibel di bidangnya, namun cerita misteri tentang Bermuda tetap ada di hati banyak orang. Mungkin karena orang membutuhkan sekedar mitos fiksi untuk sisi imajinasi manusia yang tak terbatas.

sumber